Come conoscere la password di un file

Ci sono diversi strumenti su Internet che ti permettono di trovare una password segreta o come lo chiameremo oggi: la password di un file, non faccio finta di questo post per promuovere la malizia; spieghi piuttosto il rischio che esiste per credere che tutti i nostri dati siano protetti in modo semplice dietro il nome di un occhio d'amore nel quarto grado della scuola.

Ci sono diversi strumenti su Internet che ti permettono di trovare una password segreta o come lo chiameremo oggi: la password di un file, non faccio finta di questo post per promuovere la malizia; spieghi piuttosto il rischio che esiste per credere che tutti i nostri dati siano protetti in modo semplice dietro il nome di un occhio d'amore nel quarto grado della scuola.

In questo caso mostrerò l'esempio di LasBit Corp.Che se qualcuno uno giorno richiesto perché si è dimenticato il nome di quella ragazza utilizzata per proteggere il file Excel o un dipendente malintenzionato ha lasciato una serie di dati protetti cattiva condotta, qui si tratta di una via d'uscita.

1. La cattiva password

È chiaro che in questa vita dobbiamo usare più di una password, per sicurezza; Non è possibile utilizzare lo stesso per accedere a un forum solo per fare commenti, che per entrare nel nostro account di posta elettronica, Facebook o carta di credito. Ed è questo che ci fa perdere la testa perché prima o poi possiamo confonderci.

Le password più sicure sono quelle con almeno 9 cifre e che non sono parole del dizionario esatte, preferibilmente contenenti numeri e, se possibile, almeno una lettera maiuscola. Questo perché i principi che seguono i programmi per violare una password si basano su combinazioni di caratteri, più sono, più tempo ci vorrà. Si sconsiglia di utilizzare altri tipi di codici, come parole con accenti o simboli perché se un giorno troviamo una tastiera la cui tabella dei caratteri è rotta ... la fretta potrebbe avere atol chuco.

2. Vediamo un esempio

Questo è il caso di un file Excel che un mio tecnico ha realizzato per insegnare l'uso del file catastale. Ho il suo permesso, perché mi ha sfidato se fosse riuscito a trovare un modo per violare la sua password, quindi eccoci qui:

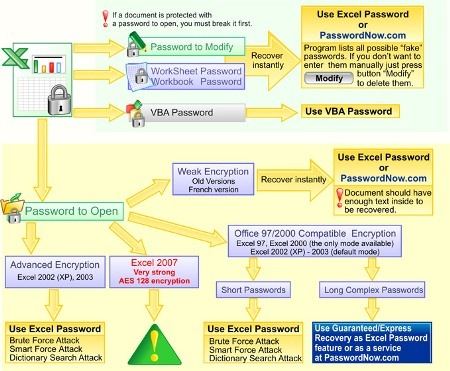

Poiché è un file Excel, l'unica cosa che occupo è ExcelPassword e sapere il modo giusto:

Il grafico mostra le diverse rotte:

- Se tutto quello che vuoi è rompere la password delle celle bloccate, ma senza avere il file protetto, vi è un'opzione chiamata falso permettendo resettarlo immediatamente senza il programma che cerca il nome.

- Un'altra opzione è se si dispone di un file di Excel ma di versioni 2003, il file Attacco Brute Force Lo troverei in un paio di minuti. Sebbene quei file avessero anche l'opzione di crittografia, che se avessero una password lunga e complessa non si applica.

- E poi c'è l'alternativa di file 2007, in cui l'ufficio più complicato il modulo di crittografia (Crittografia AES 128), con il quale il lavoro diventa lento nella misura in cui la password è lunga e complessa.

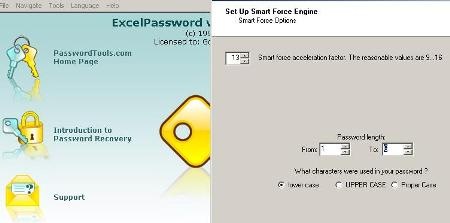

A seguito del wizzard, si può dare alcune caratteristiche, come la lingua che si prevede di cercare parole, il numero massimo di caratteri, la parola iniziale e finale, se si vuole considerare capitalizzazione o codici ... per ogni opzione visualizza la quantità di tempo È possibile effettuare la ricerca da un paio di minuti a molti giorni.

Conoscendo il tecnico, chi avrebbe potuto inserire parole solo in spagnolo e che secondo il suo calcolo può camminare in meno di sei caratteri, vado qui.

pronto:

23 secondi senza lettere maiuscole

Deve essere il nome di una fidanzata scolastica o il soprannome di qualcuno in un armadio. hehe

È stato così veloce che non ho avuto problemi a ottenere la schermata di stampa. La cosa brutta è che non ho negoziato una scommessa, solo una fottuta sfida.

Per provare la mia teoria, ho usato la stessa password per il vostro account Yahoo, e up!, Era lo stesso, ma ora l'ho avvertito che non ho cattiva condotta da un tecnico i cui sforzi hanno avuto molti successi.

È anche possibile che molti abbiano brividi in questo momento e se non li hanno ancora, controlla l'elenco delle password che si possono trovare con il software LastBit.

3. Che tipo di password può rompere UltimaBit

Non sarà il mondo perfetto, ma vedi che ci sono moduli che possono essere acquistati separatamente a seconda delle necessità: Tra questi ci sono:

|

Documenti di Office

|

Programmi Internet

Altri file o programmi

|

Non dubito che questi tipi di applicazioni possano essere una soluzione a un problema aziendale, come ho accennato all'inizio. Ma ho seri dubbi che nelle mani sbagliate possa essere innocuo.

Preoccupato?